Questi sono i dati provengono da Spear-Phishing Trends e Barracuda e sono stati presi in esame andando ad analizzare un data set che comprende 50 miliardi di email. Andando a intervistare diversi professionisti IT che operano in 1.350 aziende, impegnate in diversi settori con un numero di dipendenti tra i 100 e i 2.500, si è scoperto che il fenomeno è in netta crescita.

Spear Phishing: i dati sono spaventosi e allarmano chiunque

Dai dati emerge in maniera preponderante che la diffusione del fenomeno dello spear phishing sta decisamente degenerando: il 24% delle aziende ha subito una compromissione di almeno un account e, gli hacker, inviano mediamente 370 mail malevole da ogni account che ha subito la compromissione.

Inoltre, gli attacchi funzionano quasi sempre: dai dati di Barracuda emerge che i casi di spear phishing sono solo lo 0,1% degli attacchi email ma che allo stesso tempo compongono il 66% delle violazioni.

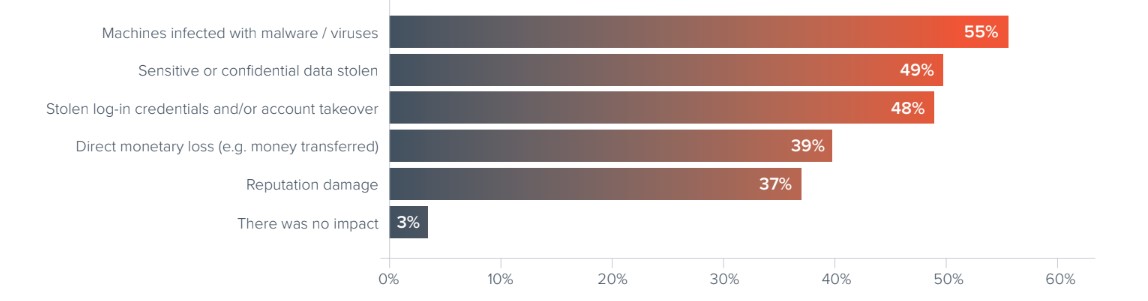

Inoltre, il 55% degli intervistati colpiti da questo fenomeno ha segnalato macchine infettate da virus o malware; al 49% sono stati rubati dati sensibili; il 48% ha subito il furto delle credenziali per il login e il 39% ha riportato veri e propri danni economici.

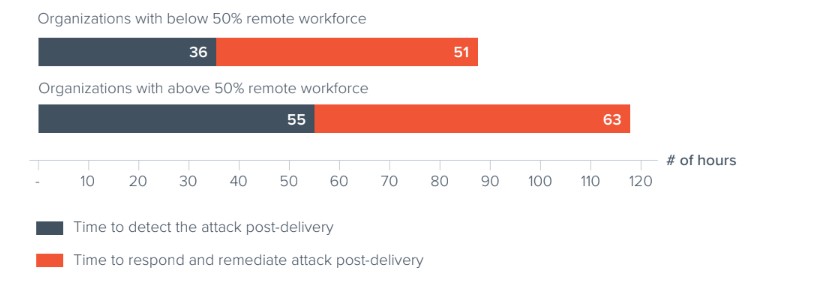

Barracuda fornisce anche informazioni importanti per capire gli attacchi. Infatti, ciò che desta maggiore preoccupazione è il dato riguardante la detection: mediamente, alle aziende servono cento ore per rilevare, rispondere e rimediare a una minaccia mail dopo averla ricevuta; fin troppo tempo per sventare gli attacchi.

Inoltre, un altro elemento preoccupante è la posizione da cui lavorano i dipendenti: le aziende che hanno più della metà del personali da remoto, segnalano maggiori email sospette.

Infatti, sembra che più sia alto il numero di lavoratori da remoto e più le attività di detect risultino lente. Le aziende che lavorano col personale da remoto, impiegano in media 55 ore per rilevare gli attacchi di spear phishing e 63 ore per porvi rimedio.